Spring Security OAuth2 實現登錄互踢的示例代碼

本文主要介紹了Spring Security OAuth2 實現登錄互踢的示例代碼,分享給大家,具體如下:

背景說明

一個賬號只能一處登錄,類似的業務需求在現有后管類系統是非常常見的。 但在原有的 spring security oauth2 令牌方法流程(所謂的登錄)無法滿足類似的需求。

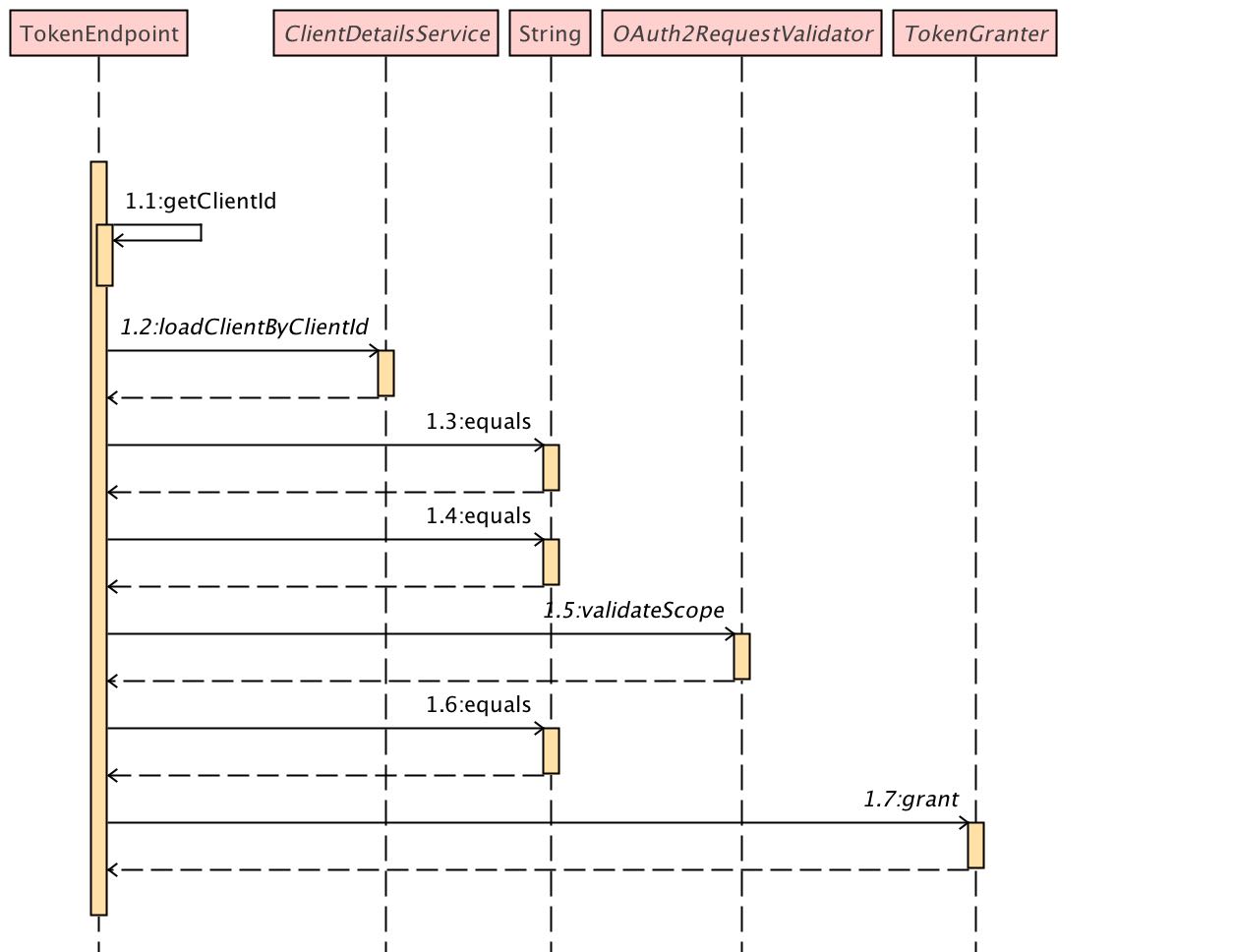

我們先來看 TokenEndpoint 的方法流程

客戶端 帶參訪問 /oauth/token 接口,最后去調用 TokenGranter

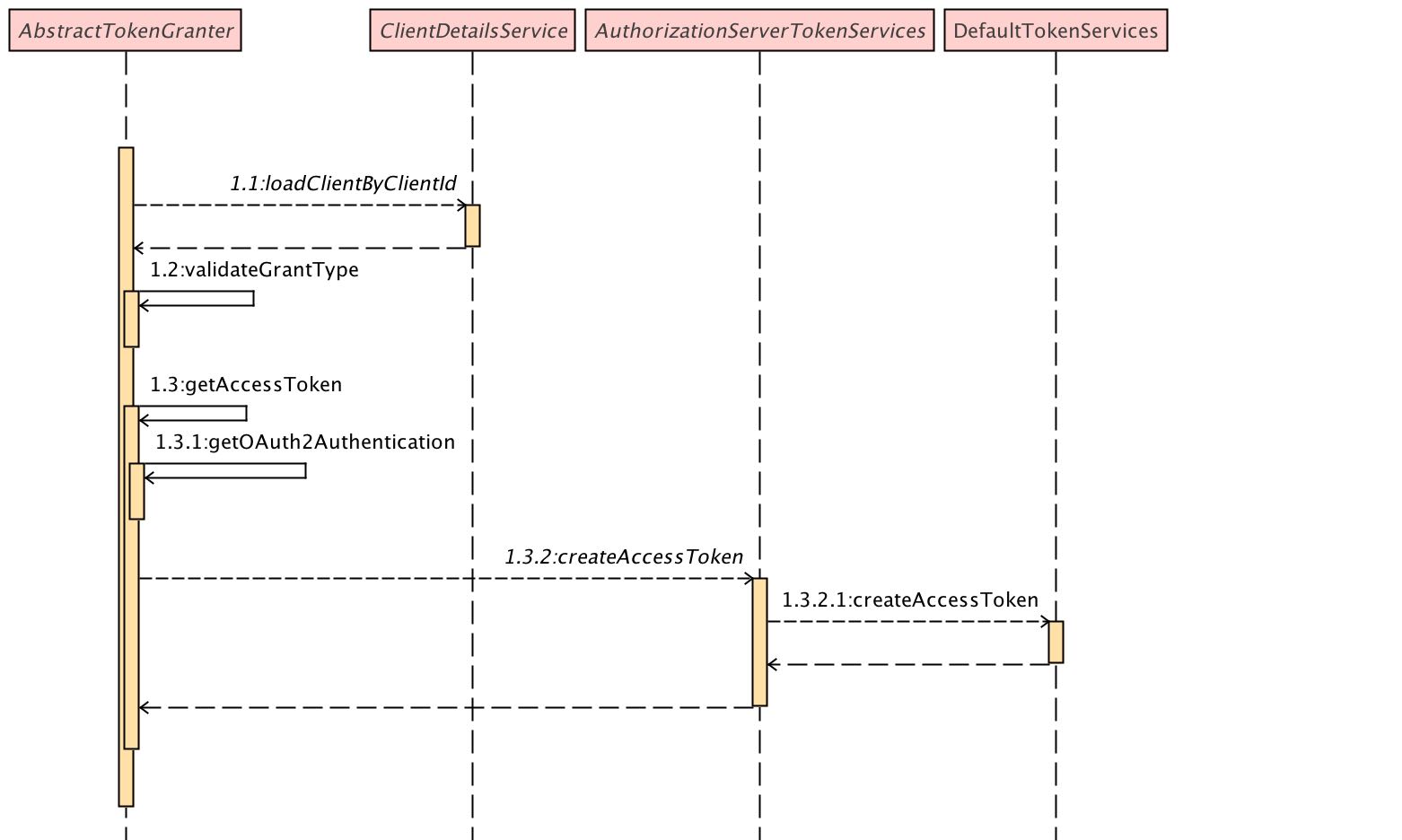

TokenGranter 根據不同的授權類型,獲取用戶認證信息 并去調用TokenServices 生成令牌

重新 TokenService

重寫發放邏輯createAccessToken,當用戶管理的令牌存在時則刪除重新創建,這樣會導致之前登陸獲取的token 失效,順理成章的被擠掉。

@Transactional public OAuth2AccessToken createAccessToken(OAuth2Authentication authentication) throws AuthenticationException { OAuth2AccessToken existingAccessToken = tokenStore.getAccessToken(authentication); OAuth2RefreshToken refreshToken = null; // 重寫此處,當用戶關聯的token 存在時,刪除原有令牌 if (existingAccessToken != null) { tokenStore.removeAccessToken(existingAccessToken); } else if (refreshToken instanceof ExpiringOAuth2RefreshToken) { ExpiringOAuth2RefreshToken expiring = (ExpiringOAuth2RefreshToken) refreshToken; if (System.currentTimeMillis() > expiring.getExpiration().getTime()) {refreshToken = createRefreshToken(authentication); } } OAuth2AccessToken accessToken = createAccessToken(authentication, refreshToken); tokenStore.storeAccessToken(accessToken, authentication); // In case it was modified refreshToken = accessToken.getRefreshToken(); if (refreshToken != null) { tokenStore.storeRefreshToken(refreshToken, authentication); } return accessToken; }

重寫 Token key 生成邏輯

如上代碼,我們實現用戶單一終端的唯一性登錄,什么是單一終端 我們可以類比 QQ 登錄 移動端和 PC 端可以同時登錄,但 移動端 和移動端不能同時在線。

如何能夠實現 在不同客戶端也能夠唯一性登錄呢?

先來看上文源碼 `OAuth2AccessToken existingAccessToken=tokenStore.getAccessToken(authentication);

是如何根據用戶信息判斷 token 存在的呢?

public OAuth2AccessToken getAccessToken(OAuth2Authentication authentication) { String key = authenticationKeyGenerator.extractKey(authentication); // redis 查詢邏輯,根據 key return accessToken; }

AuthenticationKeyGenerator key值生成器 默認情況下根據 username/clientId/scope 參數組合生成唯一token

public String extractKey(OAuth2Authentication authentication) { Map<String, String> values = new LinkedHashMap<String, String>(); OAuth2Request authorizationRequest = authentication.getOAuth2Request(); if (!authentication.isClientOnly()) { values.put(USERNAME, authentication.getName()); } values.put(CLIENT_ID, authorizationRequest.getClientId()); if (authorizationRequest.getScope() != null) { values.put(SCOPE, OAuth2Utils.formatParameterList(new TreeSet<String>(authorizationRequest.getScope()))); } return generateKey(values);}

若想實現,多終端的唯一性登錄,只需要使得同一個用戶在多個終端生成的 token 一致,加上上文提到的 createToken 修改邏輯,既去掉extractKey 的 clientId 條件,不區分終端即可

public String extractKey(OAuth2Authentication authentication) { Map<String, String> values = new LinkedHashMap<String, String>(); OAuth2Request authorizationRequest = authentication.getOAuth2Request(); if (!authentication.isClientOnly()) { values.put(USERNAME, authentication.getName()); } if (authorizationRequest.getScope() != null) { values.put(SCOPE, OAuth2Utils.formatParameterList(new TreeSet<String>(authorizationRequest.getScope()))); } return generateKey(values);}

最后在 authserver 中注入新的 TokenService 即可

到此這篇關于Spring Security OAuth2 實現登錄互踢的示例代碼的文章就介紹到這了,更多相關Spring Security OAuth2 登錄互踢內容請搜索好吧啦網以前的文章或繼續瀏覽下面的相關文章希望大家以后多多支持好吧啦網!

相關文章:

網公網安備

網公網安備